Microsofts Juli-Patch Tuesday schließt mehr als 130 Sicherheitslücken – darunter mehrere kritische Remote-Code-Execution-Schwachstellen (RCE). Besonders brisant ist eine Schwachstelle in SPNEGO, die sich durch Heap-Buffer-Overflows ausnutzen lässt. Laut The Hacker News zur SPNEGO-Lücke können Angreifer dabei Schadcode über das Netzwerk einschleusen, ohne dass der Nutzer aktiv werden muss. Auch das Juli-Patch-Review von Zero Day Initiative hebt die Bedrohung deutlich hervor. Wer seine Systeme jetzt nicht aktualisiert, setzt sich einer massiven Gefahrenlage aus.

Inhalt

1. Was steckt im Juli-Update?

1.1 Gesamtumfang der Sicherheitslücken

Im Juli-Update wurden 130 CVEs behoben, darunter 10 als kritisch eingestufte. Neben Hyper-V und SharePoint sind auch SQL-Server und Windows-Komponenten betroffen. Besonders SPNEGO (CVE-2025-47981) ist mit einem CVSS-Score von 9.8 als sehr kritisch bewertet.

1.2 Weitere kritische Schwachstellen

Zu den gefährlichsten Lücken zählen:

- CVE-2025-48822: Hyper-V DDA RCE

- CVE-2025-49724: Windows Connected Devices Platform

- CVE-2025-49704: SharePoint-RCE

Qualys berichtet zu kritischen Windows-Patches im Juli und hebt besonders CVE-2025-49724 hervor, da es IoT- und Druckerkomponenten betreffen kann.

2. SQL Server Zero-Day

Neben SPNEGO war auch ein SQL Server Zero-Day (CVE-2025-49719) enthalten, der das Auslesen von Speicher ermöglicht. Die Ausnutzung kann sensible Daten wie Passwörter betreffen. Weitere Schwachstellen in SQL erlaubten sogar Remote-Code-Ausführung, weshalb Admins von Datenbanken jetzt handeln müssen.

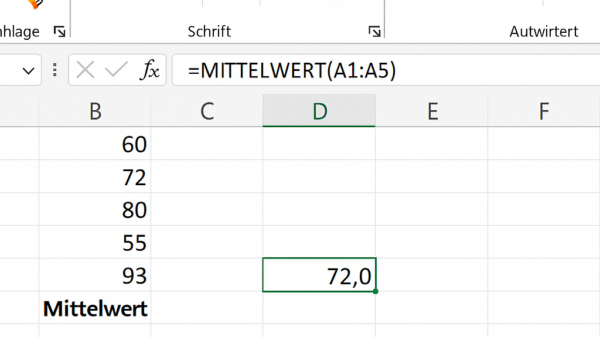

3. Risikoanalyse: Wer ist besonders betroffen?

| Systemtyp | Risiko | Empfehlung |

|---|---|---|

| Öffentliche Hyper-V Hosts | Hoch | Firewall nutzen, sofort patchen |

| SQL-Server intern/extern | Hoch | Patches & Netzwerkschutz kombinieren |

| SharePoint & Auth-Dienste | Mittel | Updaten, Logs prüfen |

| Privatnutzer mit RDP | Gering | Dennoch updaten wegen SPNEGO |

4. So patcht man richtig

- Über Windows Update oder WSUS aktualisieren

- Vorher Sicherung anlegen, besonders bei Servern

- Nach Patch Logs und Sicherheitsscans prüfen

CrowdStrike warnt im Juli-Patch-Bericht, dass 29 % aller Schwachstellen potenziell zur Remote-Code-Ausführung genutzt werden könnten. Das macht den Patch besonders dringlich.

Fazit: Jetzt handeln

Wer den Juli-Patch ignoriert, setzt sein System massiven Gefahren aus. Besonders Unternehmen mit Hyper-V, SharePoint oder SQL-Umgebungen müssen handeln. SPNEGO, Connected Devices und RDP-Fehler bieten echte Angriffsflächen. Patching ist aktuell nicht nur wichtig, sondern essenziell für die Sicherheit.