Wenn eine externe Festplatte verloren geht, im Zug liegen bleibt oder kurzzeitig unbeaufsichtigt ist, entscheidet ein starkes Passwort in Kombination mit solider Verschlüsselung über „alles weg“ oder „alles sicher“. Was viele verwechseln: Ein einfacher „Passwortschutz“ ohne Kryptografie hält kaum jemanden auf – wirklich schützt nur Verschlüsselung. Einen schnellen Überblick über sinnvolle Optionen liefert die kompakte Praxisübersicht Externe Festplatte mit Passwort schützen; wer Windows nutzt, findet die wichtigsten Systemfunktionen in der BitLocker-Anleitung für Laufwerksverschlüsselung. In diesem Leitfaden führe ich dich Schritt für Schritt durch sinnvolle Entscheidungen – von der Wahl des Verfahrens über die Einrichtung bis zum Alltag mit verschlüsselten USB-HDDs und SSDs.

Inhalt

Was „Passwortschutz“ wirklich bedeutet

Ein Passwort allein ist nur ein Tor; ohne Mauer dahinter ist es nutzlos. Die „Mauer“ ist die Verschlüsselung deines Datenträgers. Erst wenn alle Sektoren auf der Platte verschlüsselt sind (Vollverschlüsselung) oder du deine Daten in einem verschlüsselten Container ablegst, wird aus einem Kennwort ein echter Schutz. Genau das leisten BitLocker (Windows), APFS-Verschlüsselung (macOS), LUKS/dm-crypt (Linux) oder plattformübergreifend VeraCrypt.

Zwei praktikable Ansätze haben sich im Alltag bewährt:

- Vollverschlüsselung des Laufwerks: Jede Datei, jedes Verzeichnis, freier Speicher – alles ist kryptografisch geschützt. Vorteil: maximale Einfachheit im Alltag, da du nach dem Entsperren „ganz normal“ arbeitest.

- Verschlüsselter Container: Eine große Datei (z. B. „Daten.koffer“) wird wie ein virtuelles Laufwerk gemountet. Vorteil: Du kannst auf einem gemeinsam genutzten Volume auch unverschlüsseltes Material liegen lassen und nur den „Tresor“ öffnen.

Beides ist sicher – entscheidend sind saubere Einrichtung, starke Passwörter und ein kluger Umgang mit Wiederherstellungsschlüsseln.

Typische Risiken verstehen

Bevor du loslegst, hilft ein kurzer Blick auf die gängigen Bedrohungen:

- Verlust/Diebstahl: Der Klassiker. Ohne Verschlüsselung sind Dateien mit wenigen Klicks auslesbar, selbst wenn du ein Benutzerpasswort am PC hast.

- Unbefugter Zugriff im Büro/Hotel: Ein kurzer, unbeobachteter Moment reicht, um eine unverschlüsselte Platte zu kopieren.

- Manipulation („Evil-Maid“): Jemand installiert heimlich Schadsoftware auf einem Host-PC und liest danach Entschlüsselungskennwörter mit.

- Hardwaredefekte: Auch verschlüsselte Platten können sterben. Ohne Backup hilft die schönste Kryptografie nicht.

Gute Sicherheitsentscheidungen adressieren alle vier Punkte: Verschlüsselung, Passwort- und Schlüsselmanagement, saubere Hostrechner und verlässliche Backups.

Vorbereitung: Dateisystem, Größe, Backup

Bevor du verschlüsselst, sichere die vorhandenen Daten an einem anderen Ort. Prüfe dann:

- Dateisystem: Für Windows-only eignet sich NTFS; für gemischte Umgebungen ist exFAT bequem (aber nicht journaling-fähig). macOS arbeitet ideal mit APFS (verschlüsselt); für Linux ist ext4 + LUKS üblich.

- Sektorgröße und TRIM: Moderne SSDs profitieren von TRIM/Discard – aktuelle Verschlüsselungslösungen unterstützen das.

- Plattengröße: Vollverschlüsselung arbeitet sektorbasiert; plane ausreichend Platz und rechne mit minimalen Overheads.

Erst wenn alles geklärt ist, legst du Passphrasen fest (lang und merkbar) und definierst, wo du Wiederherstellungsschlüssel offline aufbewahrst.

Windows: BitLocker für externe Laufwerke einrichten

Unter Windows ist BitLocker To Go die native Lösung für Wechseldatenträger. Sie integriert sich sauber ins System, verschlüsselt zuverlässig und ist im Alltag unkompliziert. Wenn du später deine Zugangsdaten anpassen musst, erfährst du Schritt für Schritt, wie das funktioniert, im Beitrag BitLocker-Passwort ändern in Windows 10.

So läuft es in der Praxis:

- Externe Platte anschließen, im Explorer mit Rechtsklick „BitLocker aktivieren“ wählen.

- Kennwort setzen (idealerweise eine lange Passphrase).

- Wiederherstellungsschlüssel sichern – offline! Drucke ihn aus oder speichere ihn auf einem zweiten, getrennten Medium.

- Verschlüsselungsmodus wählen: Für mobile Datenträger empfiehlt sich der kompatible Modus, wenn du ältere Systeme nutzt; ansonsten den aktuellen Standardmodus.

- Start der Verschlüsselung; je nach Größe dauert das von Minuten bis Stunden. Du kannst währenddessen am PC weiterarbeiten.

Alltagstipps mit BitLocker:

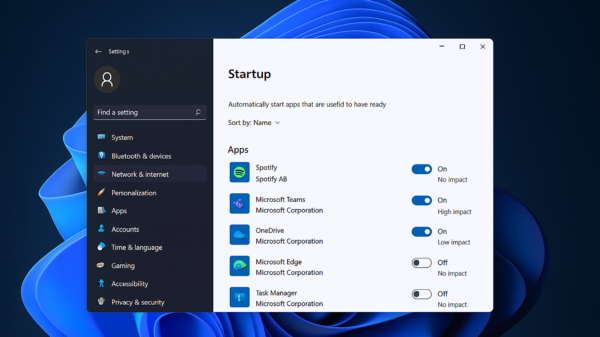

- Automatisches Entsperren nur auf deinem eigenen, vertrauenswürdigen PC aktivieren. An fremden Rechnern stets manuell entsperren.

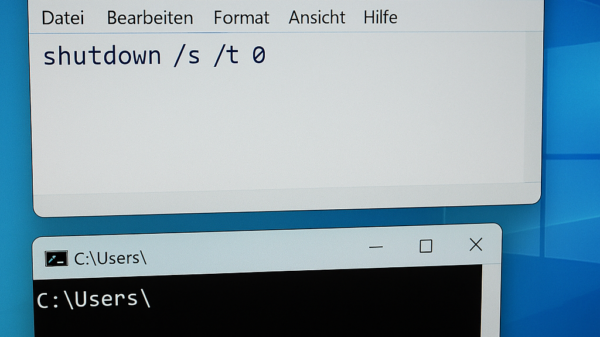

- Sicher entfernen: Vor dem Abziehen immer „Auswerfen“, damit der Schlüssel aus dem RAM verschwindet und der Dateisystemcache sauber geschrieben wird.

- Recovery klären: Hardwarewechsel, Firmware-Updates oder UEFI-Optionen können dazu führen, dass BitLocker den Wiederherstellungsschlüssel verlangt. Den Schlüssel solltest du griffbereit, aber offline lagern.

Mit diesem Setup erreichst du ohne Zusatztools bereits einen sehr hohen Schutzgrad – und bleibst kompatibel mit gängigen Windows-Umgebungen.

macOS: APFS-Verschlüsselung für externe Datenträger

Auch unter macOS geht Verschlüsselung komfortabel: Entweder direkt im Finder mit „<Volume> verschlüsseln …“ oder über das Festplattendienstprogramm. Wähle beim Format „APFS (verschlüsselt)“ bzw. bei älteren Systemen „Mac OS Extended (Journaled, verschlüsselt)“.

Worauf du achten solltest:

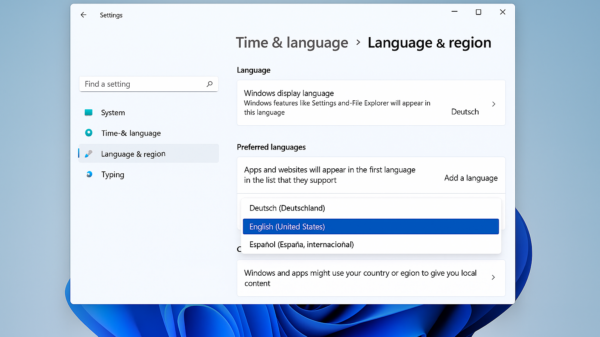

- Nutze Passphrasen statt kurzer Kennwörter. Eine gute Passphrase soll lang, merkbar und einzigartig sein. Wenn dir kreative Ideen fehlen, erstelle dir Kandidaten mit dem Passwort-Generator mit einstellbarer Länge und Wortoptionen. Generiere mehrere Vorschläge, wähle die längste gut merkbare Variante, notiere sie offline und verwende sie ausschließlich für diese Festplatte.

- Entscheide, ob du den Wiederherstellungsschlüssel in iCloud hinterlegst. Für maximale Kontrolle bewahre ihn lieber offline auf.

- Für Datenaustausch mit Windows lohnt sich ein verschlüsselter Container (z. B. VeraCrypt), da APFS unter Windows ohne Zusatztreiber nicht nativ lesbar ist.

Linux: LUKS/dm-crypt nutzen

Unter Linux ist LUKS der Standard. Grafisch gelingt die Einrichtung mit gnome-disks („Laufwerk formatieren …“ → „LUKS-verschlüsselt“) oder mit KDE-Tools; in der Shell erledigst du das mit cryptsetup luksFormat und cryptsetup open.

Best Practices:

- Wähle LUKS2 (Standard), moderne Cipher-Suiten und eine lange Passphrase.

- Aktiviere Discard (TRIM) für SSD-basierte Laufwerke, sofern du die kleinen Metadaten-Leaks in Kauf nimmst – für die meisten Heimanwendungen ist das sinnvoll.

- Für den Datenaustausch mit Windows/macOS setzt du besser auf VeraCrypt-Container.

Plattformübergreifend: Wenn du Windows, macOS und Linux nutzt

Sobald mehrere Betriebssysteme ins Spiel kommen, ist VeraCrypt eine sehr robuste Wahl. Du kannst entweder die ganze externe Festplatte verschlüsseln oder einen Container in frei wählbarer Größe anlegen. Eine leicht verständliche Schritt-für-Schritt-Anleitung findest du in der VeraCrypt-Einführung mit Beginner’s Tutorial.

Warum VeraCrypt im Alltag überzeugt:

- Portabilität: Dieselbe verschlüsselte Einheit auf allen großen Plattformen.

- Flexibilität: Container wachsen zwar nicht dynamisch, lassen sich aber jederzeit neu anlegen und migrieren.

- Keyfiles: Zusätzlich zur Passphrase kannst du beliebige Dateien als „Schlüssel“ einbinden – praktisch, wenn du ein zweistufiges Entsperren möchtest.

- Verlässliche Kryptografie: Standardisierte Algorithmen (z. B. AES, Twofish, Serpent) mit sauberer Implementierung, PBKDF zur Ableitung von Schlüsseln aus Passphrasen.

Praxisworkflow:

- Container/Volume erstellen, starkes Dateisystem wählen (NTFS, exFAT, ext4).

- Mounten, Daten nutzen, ordentlich aushängen – erst danach trennen.

- Keyfiles physisch getrennt aufbewahren (zweiter Stick im Safe).

- Starke Passphrasen, Keyfiles und Wiederherstellung

- Egal ob BitLocker, APFS, LUKS oder VeraCrypt: Die größte Schwachstelle ist das Passwort. Ein paar Regeln, die sich bewährt haben:

- Passphrase statt Passwort: „BlauerMarmorkeks-läuft-über-Brücke-1979“ ist leichter zu merken und schwerer zu knacken als „P@55w0rd!“. Länge schlägt Sonderzeichen-Akrobatik.

- Einzigartigkeit: Nutze diese Passphrase ausschließlich für diesen Zweck.

- Offline-Backup: Drucke Wiederherstellungsschlüssel aus oder schreibe sie lesbar auf – und lagere sie getrennt von der Festplatte (feuerfester Tresor, Bankschließfach).

- Keyfiles (VeraCrypt): Sinnvoll als zweiter Faktor, sofern du sie ebenfalls sicher verwahrst.

- Passwortmanager: Für Notfallzugriffe (Familie, Firma) bietet sich ein Tresor mit Notfallzugriff an – aber nicht derselbe Datenträger, den du verschlüsselst.

- Backups: Verschlüsselung ersetzt keine Sicherung

- Verschlüsselte Daten sind genauso verloren, wenn die Platte stirbt. Setze auf die 3-2-1-Regel: drei Kopien deiner Daten, zwei unterschiedliche Medientypen, eine Kopie außer Haus. Für externe Festplatten bedeutet das oft:

- Ein zweites verschlüsseltes Laufwerk als Spiegel.

- Optional ein Cloud-Backup, das bereits lokal verschlüsselt hochlädt (sogenannte „Zero-Knowledge“-Dienste oder eigene Verschlüsselung vor dem Upload).

- Regelmäßige Wiederherstellungs-Tests, damit du weißt, dass deine Sicherungen wirklich lesbar sind.

- Performance, Lebensdauer und Dateisystempflege

- Moderne CPUs besitzen AES-Beschleunigung; deshalb ist die Verschlüsselungseinbuße heute meist moderat. Trotzdem lohnt es sich, ein paar Dinge zu beachten:

- Große Kopierjobs besser am Netzteil, nicht am Akkubetrieb.

- Defragmentierung nur bei klassischen HDDs; SSDs niemals defragmentieren, dafür TRIM/„Optimieren“ regelmäßig zulassen.

- Sicher entfernen: Schreibcaches sauber schließen, sonst drohen Dateisystemfehler – verschlüsselt wie unverschlüsselt.

- Arbeiten an fremden Rechnern

- Wenn du an einem fremden PC arbeitest (Hotel, Copyshop, Uni-Pool):

- Nur entsperren, wenn nötig, und sofort wieder aushängen, sobald du fertig bist.

- Keine „Automatisch entsperren“-Häkchen setzen, keine Passwörter speichern.

- Vorsicht mit Keyloggern: Je sensibler die Daten, desto mehr lohnt sich ein eigener, vertrauenswürdiger Laptop als einziges Entsperr-System.

- Bei VeraCrypt kannst du ein Read-only-Mount wählen, um unbeabsichtigtes Schreiben auf fremden PCs zu verhindern.

- Häufige Fehler – und wie du sie vermeidest

- Nur „Passwort auf Ordner“ statt echte Verschlüsselung: Das ist bloß Kosmetik. Nutze BitLocker/APFS/LUKS oder VeraCrypt.

- Kein Recovery-Plan: Ohne Wiederherstellungsschlüssel können Updates, BIOS/UEFI-Änderungen oder Controllerdefekte den Zugang blockieren.

- Doppelte Verschlüsselungsschichten ohne Not: BitLocker und VeraCrypt übereinander bringen kaum Zusatznutzen, aber mehr Komplexität.

- Falsches Dateisystem für das Ziel: APFS ist unter Windows nicht ohne Zusatztreiber lesbar; NTFS ist unter macOS ohne Zusatzsoftware nur eingeschränkt beschreibbar. Für Datentausch ist ein VeraCrypt-Container oft die beste Lösung.

- Schwache, wiederverwendete Passwörter: Eine einzige kompromittierte Website darf nicht den Schlüssel zu deinem Datentresor liefern.

- Mini-Leitfäden für den Soforteinstieg

- BitLocker (Windows, externe Platte):

- Anstecken → Explorer-Rechtsklick → „BitLocker aktivieren“ → lange Passphrase setzen → Wiederherstellungsschlüssel offline sichern → kompatiblen Modus wählen → verschlüsseln lassen → künftig bei Bedarf entsperren.

- APFS (macOS, externe Platte):

- Festplattendienstprogramm → Neues Volume „APFS (verschlüsselt)“ → Passphrase + optionalen Wiederherstellungsschlüssel festlegen → nach dem Mounten ganz normal nutzen → vor dem Abziehen auswerfen.

- VeraCrypt (plattformübergreifend, Container):

- Programm öffnen → „Create Volume“ → „Create an encrypted file container“ → Größe, Algorithmus, Dateisystem wählen → Passphrase/Keyfiles setzen → mounten → arbeiten → „Dismount“ → Medium entfernen.

- Rechtliche Einordnung für Beruf und Privat

- Für Privatanwender ist Verschlüsselung vor allem Selbstschutz. Im beruflichen Kontext – gerade wenn personenbezogene Daten verarbeitet werden – ist sie oft Pflicht. Sie reduziert das Risiko, bei Verlust eines Datenträgers meldepflichtige Datenschutzvorfälle zu verursachen. Selbst wenn keine Vorschriften greifen: Wer Kundendaten, Forschungsprojekte, Fotos, Verträge oder Steuerunterlagen transportiert, sollte Verschlüsselung als Standard begreifen – nicht als Ausnahme.

- Checkliste: Sicher starten in 15 Minuten

- Entscheidung: Vollverschlüsselung oder Container.

- Starke Passphrase wählen (lang, einzigartig).

- Wiederherstellungsschlüssel offline sichern.

- BitLocker/APFS/LUKS oder VeraCrypt einrichten.

- Sicher entfernen trainieren und als Routine verankern.

- Backup-Plan umsetzen (zweites Laufwerk, Wiederherstellung testen).

- Fazit

- Ein „Passwortschutz“ ist nur dann ein Schutz, wenn er echte Verschlüsselung steuert. Mit BitLocker, APFS-Verschlüsselung, LUKS oder VeraCrypt bringst du jede externe Festplatte auf ein professionelles Sicherheitsniveau – ohne Spezialwissen, aber mit klarem Vorgehen: starke Passphrase, offline gesicherter Wiederherstellungsschlüssel, saubere Routinen beim An- und Abstecken, regelmäßige Backups. So bleiben deine Daten vertraulich, selbst wenn der Datenträger einmal nicht dort ist, wo er sein sollte.