geargodz – stock.adobe.com

Da Microsoft die standardmäßige Blockierung von Makros in seiner Put of Enterprise Utility Suite wieder aufnimmt und eine kurzfristige Umkehrung rückgängig macht, deutet die Bewertung von Proofpoint darauf hin, dass die Aktion eine außergewöhnliche Aktion hatte

Durch

- Alex Scroxton, Sicherheitsredakteur

Veröffentlicht: 28. Juli 2022 11:00

Die Verwendung bösartiger Makros von Cyber-Verbrechensgruppen ist seit letztem Oktober um außergewöhnliche 66 % gefallen und kann jetzt nur noch eine der signifikanten Veränderungen in der Landschaft der E-Mail-Bedrohungen in der Geschichte der Branche sein, im Gleichschritt mit den am 28. Juli veröffentlichten Analyseaufzeichnungen von Proofpoint.

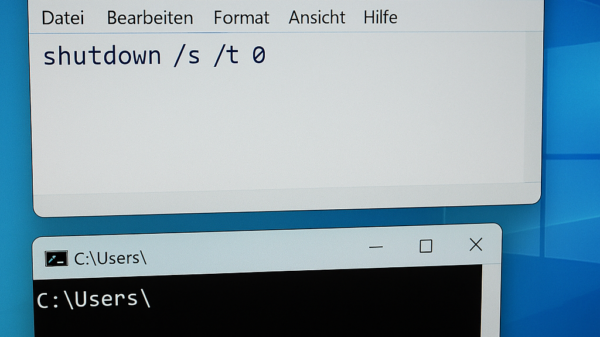

Die Verschiebung ist eine Form des gesamten Systems bis hin zu Microsoft, das entschieden hat Visual Classic for Functions zu blockieren (VBA) und Excel-erklären XL4-Makros quer durch die Put Enterprise Suite in einer Reihe von Protect Ionenanpassungen Beziehungshilfe zum letzten Herbst .

Makros wurden vollständig von Cyberkriminellen übernommen, um Benutzer dazu zu bringen, böswilliges Tell-Material auszuführen, nachdem sie eine verdorbene Enthüllung aus einer Phishing-E-Mail heruntergeladen hatten.

Von Microsoft hat die Flexibilität, Makros standardmäßig zu drängen, beseitigt und Benutzer gezwungen, sich durchzuklicken und zusätzliche Datensätze über Makros zu erfahren, bevor sie ihnen erlauben, zu drängen, und hat effektiv zusätzliche Grenzen gesetzt, um getäuscht zu werden. Laut Sherrod DeGrippo, Vizepräsident für Bedrohungsforschung und -erkennung bei Proofpoint, war dies sehr effektiv. Das Unternehmen bemerkte im Oktober 2021 unter 70 Kampagnen mit VBA-Makros, aber bis Juni 2022 war die Zahl auf über 21 geschrumpft Anhänge in E-Mails stellen eine bedeutende Verschiebung innerhalb der Bedrohungslandschaft dar“, sagte DeGrippo.

„Mögliche Akteure wenden tatsächlich neue Taktiken an, um Malware einzuschleusen, und die zunehmende Ausbeutung von Datensätzen ist sehr ähnlich Es wird erwartet, dass ISO, LNK und RAR fortfahren“, fügte sie hinzu.

DeGrippo erklärte, dass Bedrohungsakteure eindeutig makro-unterstützte Dokumente in Scharen aufgeben und sich immer mehr anderen Vektoren zuwenden, um Kompromisse einzugehen unwissende Benutzer. Proofpoint hatte bereits vermutet, dass etwas passieren könnte.

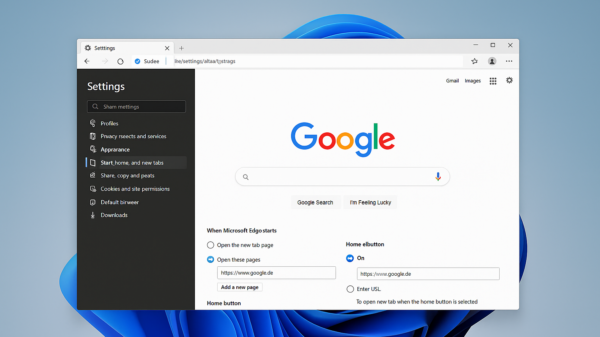

Zur Veranschaulichung sind Containerdatensätze, ähnlich wie ISO- und RAR-Anhänge, tatsächlich immer beliebter . Die Volumina davon sind insgesamt um fast 200 % über die gleiche Länge gestiegen, von etwa 70 registrierten Kampagnen im vergangenen Oktober auf 200 im Juni 2022 kann das Attribut Brand of the Net (MOTW) umgehen, das Microsoft nutzt, um VBA-Makros zu blockieren.

Selbst angenommen, ISO- und RAR-Datensätze enthalten das M

Hier weiter zum Artikel

Cyberkriminelle,wenden